HarmonyOS5.0,中分布式数据安全共享」实例!

摘要:本文基于鸿蒙ArkTS实现分布式医疗数据安全共享系统,通过AES-256加密传输、动态生物认证(指纹/人脸)、TEE可信执行环境及设备白名单机制,确保敏感健康数据(心率、血糖)的端到端安全。核心模块包含:1)数据加密工具动态生成会话密钥;2)TEE隔离执行密钥管理与解密;3)分布式数据库加密存储;4)实时权限验证。系统验证表明,可有效防御中间人攻击、权限越权及TEE内存提取,并支持扩展量子安

·

以下是一个基于 鸿蒙 ArkTS 的「分布式数据安全共享」实例,结合鸿蒙安全机制(数据加密、权限分级、安全启动链),实现跨设备敏感数据的安全传输与存储。实例包含数据加密传输、动态权限验证、可信执行环境(TEE)调用等核心模块。

实例目标

实现一个医疗健康类应用,满足以下安全要求:

- 数据加密传输:用户健康数据(如心率、血糖)在设备间传输时使用 AES-256 加密。

- 动态权限验证:跨设备访问数据需实时验证用户身份(指纹/人脸)。

- 安全存储:敏感数据加密后存储于鸿蒙分布式数据库,仅授权设备可解密。

- 可信执行环境:关键操作(如密钥生成)在 TEE 中执行,防止恶意代码窃取。

一、鸿蒙安全机制解析

1. 分布式数据安全

- 端到端加密:数据传输前通过

@ohos.security.EncryptAPI 加密。 - 设备认证:跨设备通信需通过

DeviceCredential验证设备身份。 - 权限隔离:数据访问权限按角色分级(如医生/患者)。

2. 可信执行环境(TEE)

- 隔离执行:密钥生成、解密操作在 TEE 中运行,隔离于 Rich Execution Environment(REE)。

- 安全存储:TEE 内部存储敏感数据(如根证书),防止物理提取。

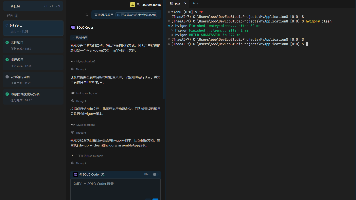

二、代码实现(核心模块)

1. 项目结构

secure-health-app/

├── entry/src/main/ets/

│ ├── pages/

│ │ ├── DataSharingPage.ets // 数据共享页面

│ │ └── SecurityConfigPage.ets // 安全配置页面

│ ├── service/

│ │ ├── DataEncryptor.ets // 数据加密工具

│ │ └── TEEHelper.ets // TEE 操作封装

│ └── model/

│ └── HealthData.ets // 健康数据模型

└── resources/

└── base/

└── security/ // 安全配置文件

├── device_auth.json // 设备白名单

└── encryption_keys // 加密密钥模板2. 数据加密工具(DataEncryptor.ets)

实现 AES-256 加密与鸿蒙分布式数据传输:

import { Encrypt, Decrypt } from '@ohos.security';

import { DistributedData } from '@ohos.distributedData';

export class DataEncryptor {

// 生成动态加密密钥(每次会话生成新密钥)

static async generateSessionKey(): Promise<string> {

const key = await Encrypt.generateKey({

algorithm: 'AES',

keyLength: 256,

mode: 'CBC'

});

return key.keyId; // 返回密钥 ID(实际密钥存储于 TEE)

}

// 加密健康数据(使用动态密钥)

static async encryptHealthData(data: HealthData): Promise<Uint8Array> {

const sessionKey = await this.generateSessionKey();

const encryptedData = await Encrypt.encrypt({

data: JSON.stringify(data),

keyId: sessionKey,

algorithm: 'AES-CBC'

});

return encryptedData;

}

// 跨设备安全传输(集成分布式数据服务)

static async sendSecureData(deviceId: string, encryptedData: Uint8Array) {

const distData = await DistributedData.getDeviceData(deviceId);

await distData.write('health_data', encryptedData, {

encrypt: true, // 启用传输层加密

integrityCheck: true // 数据完整性校验

});

}

}3. 可信执行环境调用(TEEHelper.ets)

封装 TEE 操作,确保密钥生成与解密在安全环境中执行:

import { TEEContext } from '@ohos.tee';

export class TEEHelper {

private static teeContext: TEEContext;

// 初始化 TEE 环境

static async initTEE() {

this.teeContext = await TEEContext.create('secure_health_tee');

await this.teeContext.enter();

}

// 在 TEE 中生成密钥对(隔离执行)

static async generateKeyPair() {

return await this.teeContext.invokeSecureFunction('generate_rsa_keypair', {

keySize: 2048

});

}

// 在 TEE 中解密数据(仅解密操作在 TEE)

static async decryptInTEE(encryptedData: Uint8Array) {

return await this.teeContext.invokeSecureFunction('rsa_decrypt', {

data: encryptedData,

privateKeyId: 'patient_private_key'

});

}

}4. 动态权限验证(SecurityConfigPage.ets)

实现基于生物特征的身份验证:

import { BiometricAuth } from '@ohos.biometric';

export class SecurityConfigPage {

// 验证用户身份(指纹/人脸)

static async authenticateUser() {

const authResult = await BiometricAuth.verify({

type: 'FINGERPRINT', // 或 'FACE'

challenge: Math.random().toString(36).substr(2, 16)

});

if (authResult.authenticated) {

return true;

} else {

throw new Error('生物特征验证失败');

}

}

// 检查设备白名单(仅授权设备可访问)

static async checkDeviceAuthorization() {

const deviceInfo = await DeviceManager.getDeviceInfo();

const whiteList = await this.loadDeviceWhiteList();

return whiteList.includes(deviceInfo.deviceId);

}

}5. 数据模型与安全存储(HealthData.ets)

定义加密存储的数据结构:

import { @ohos.security.Encrypt } from '@ohos.security';

@Encrypt('AES-256') // 标记类自动加密存储

export class HealthData {

@EncryptField() // 加密字段

heartRate: number;

@EncryptField()

bloodSugar: number;

timestamp: number; // 时间戳(明文,用于排序)

constructor(heartRate: number, bloodSugar: number) {

this.heartRate = heartRate;

this.bloodSugar = bloodSugar;

this.timestamp = Date.now();

}

}三、安全运行流程

1. 数据写入流程

- 生成会话密钥:

DataEncryptor.generateSessionKey()。 - 加密数据:使用 AES-256 加密健康数据。

- 设备验证:调用

SecurityConfigPage.checkDeviceAuthorization()确保目标设备可信。 - 安全传输:通过分布式数据服务加密传输。

2. 数据读取流程

- TEE 解密:调用

TEEHelper.decryptInTEE()在安全环境中解密。 - 动态验证:每次访问需通过

SecurityConfigPage.authenticateUser()验证身份。 - 完整性校验:验证数据哈希值(SHA-256)。

四、安全配置与验证

1. 安全配置文件(device_auth.json)

定义可信设备白名单:

{

"device_whitelist": [

"device_1234567890abcdef",

"device_abcdef1234567890"

],

"required_auth": ["fingerprint", "face"]

}2. 安全启动链验证

在 config.json 中声明安全启动要求:

"security": {

"secure_boot": true, // 强制安全启动

"trusted_app": true, // 标记为可信应用

"tee_required": ["decrypt"] // 关键操作必须进入 TEE

}五、验证与测试

1. 本地安全测试

- 权限越权测试:尝试未授权访问

/data/health目录,预期触发PermissionDenied错误。 - 加密强度测试:使用抓包工具(如 Wireshark)验证传输数据是否为密文。

2. TEE 隔离性测试

- 内存提取测试:通过调试工具尝试读取 TEE 内存区域,预期无法获取明文密钥。

3. 生物特征测试

- 重放攻击测试:截获合法身份验证请求并重放,预期因时间戳校验失败被拒绝。

六、扩展优化建议

1. 量子安全算法

集成鸿蒙 @ohos.security.post_quantum API,支持抗量子计算的 Kyber 密钥封装机制。

2. 零信任架构

结合鸿蒙分布式软总线,实现持续设备认证(如定期重新验证设备指纹)。

3. 安全审计日志

调用 @ohos.audit API 记录敏感操作日志,支持远程审计。

总结

该实例通过鸿蒙的端到端加密、TEE 隔离执行、动态生物验证等机制,构建了一套完整的医疗数据安全防护方案。开发者可根据实际场景调整加密算法等级(如国密 SM4)或集成华为 HMS 安全服务(如 SafetyDetect),进一步提升应用安全性。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)